Миллионы компьютеров с процессорами Intel оказались под угрозой

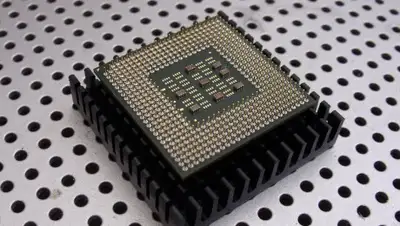

Pixabay

Pixabay

Практически во всех процессорах Intel, выпущенных после 2011 года, найдена уязвимость под названием ZombieLoad. Ее можно использовать для кражи данных пользователей. Ее наличие также подтвердили в Intel, передает Lenta.ru.

Атака осуществляется с помощью четырех ошибок в микрокоде чипа Intel. При этом процессоры AMD и построенные на архитектуре ARM не подвержены ей. По своей сути она напоминает Meltdown и Spectre, которые обнаружили в 2018 году и использовали ошибки в системе опережающего выполнения команд.

Во время применения опережающего выполнения команд система пытается предугадать, какие данные могут понадобиться для выполнения процессов, что повышает скорость работы системы. Если прогноз оказался ложным, то система сбрасывает результаты запроса данных. Во время атаки на процессор поступает большое количество данных, которое он не способен обработать, и заставляет его обращаться к микрокоду для предотвращения сбоя. В результате этой перегрузки ZombieLoad способна получить любые данные, используемые ядрами процессора, обходя ограничения.

- Атака ZombieLoad позволяет красть конфиденциальные данные и ключи во время доступа к ним компьютером, - пишут исследователи, обнаружившие уязвимость. - Это могут быть как личные данные пользователя, вроде истории браузера, содержимое веб-сайтов, пароли, так и системные данные, вроде ключей шифрования диска.

Указывается, что уязвимости подвержены все процессоры Intel, выпущенные после 2011 года (кроме Core 8-го и 9-го поколения, в которых имеется защита от атак спекулятивного исполнения), в том числе обычные ПК и ноутбуки, а также серверы. Apple, Microsoft и Google уже выпустили обновления, устраняющие уязвимость.